中国网络安全厂商安天科技集团近日发布长篇分析报告《“幼象”组织在南亚地区的网络攻击活动分析》,披露一个长期入侵南亚多国的印度黑客组织,该组织近期将攻击目标转向攻击中国。

根据安天科技集团副总工程师李柏松介绍“该组织早期活动是在2017年,当时安天捕获了了一批针对南亚地区国家政府、军事、国防等部门的规模性定向网络攻击。该组织有自己的一套相对独立的攻击资源和攻击工具,但当时攻击能力相对比较初级,可能是一个新组建的攻击团队,技术能力上尚不成熟。因此将这个新的高级威胁组织命名‘幼象’。”

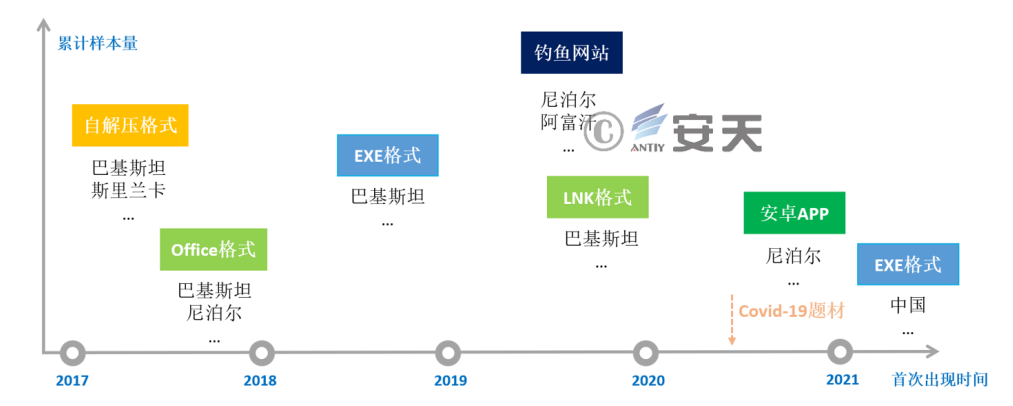

图 1-1幼象组织不同攻击技术首次被发现的时间轴和对应攻击的目标国家

近5年以来,该组织向南亚国家和中国发动了多各攻击波次:

2017年中开始,向巴基斯坦、斯里兰卡等国家的军队、政府机构投递针对性的自解压攻击文件。

2017年底开始,向巴基斯坦、尼泊尔等国家的教育、政府机构投递Office文档攻击文件。

2018年底开始,向巴基斯坦等国家的军队投递针对性的隔离网渗透木马。

2019年中开始,向南亚众多国家发起针对性的大规模钓鱼网站攻击。

2019年底开始,向巴基斯坦、斯里兰卡等国家的军队投递LNK类攻击文件。

2020年底开始,向尼泊尔等国家政治相关目标投递恶意的安卓木马。

2021年中旬,向中国的相关机构进行情报窃取的定向攻击活动。

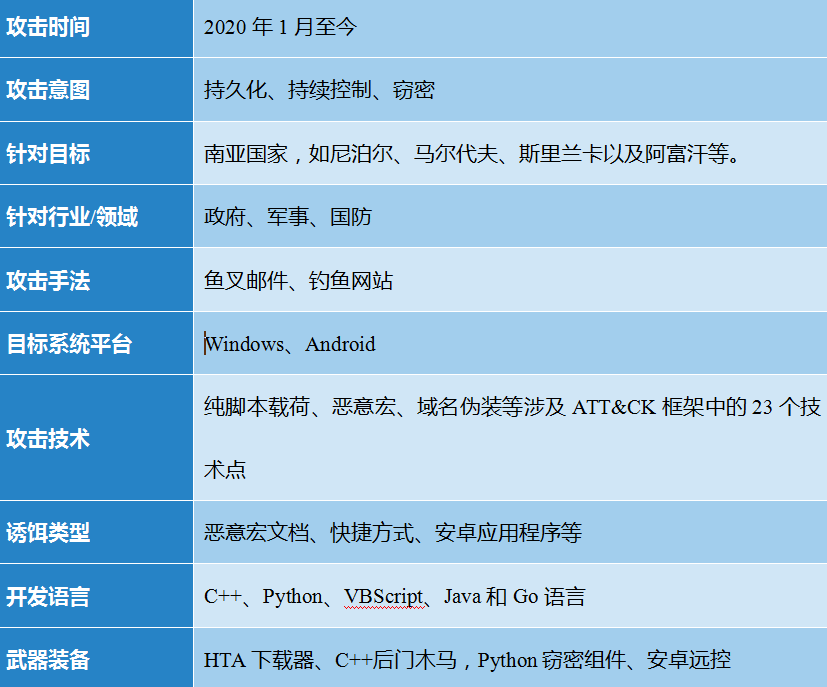

本报告对2020年至今发现的幼象组织攻击活动、手法和工具做一定程度的总结,整体活动的特征可简要总结如下表:

表1-1 整体攻击活动特征总结攻击时间

在过去四年中,‘幼象’攻击活动的规模数量逐年倍增,攻击手法和攻击资源逐渐丰富,攻击目标也从初期仅为南亚地区开始覆盖更多的地区。2021年,该组织开始向中国的相关机构进行情报窃取的定向攻击活动。该组织采取的攻击方式包括搭建钓鱼网站、使用恶意安卓应用程序攻击手机,用Python等语言编写的木马窃取电脑上的各种文档文件、浏览器缓存密码和其他一些主机系统环境信息。

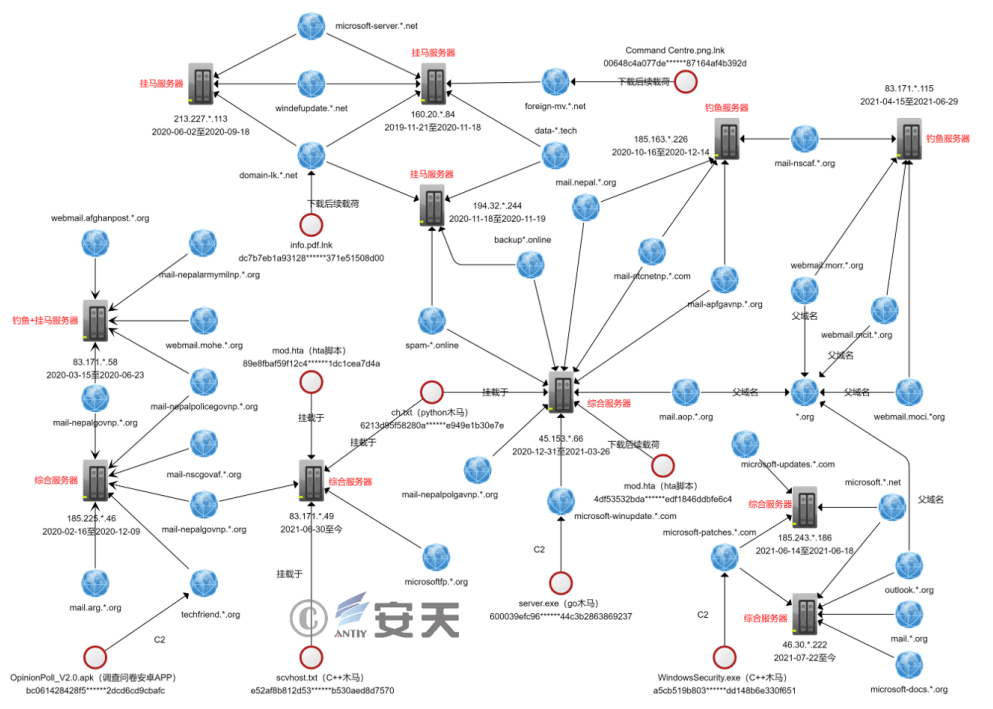

此次披露的文件中,最为重要的一点是:“幼象”攻击者在2020-11-23至2020-11-24期间一共向国际公开的安全资源上传了8个测试性的恶意文件,来测试木马逃逸杀毒软件的能力,但也因此暴露了其所在位置。安天CERT通过对攻击者的载荷、使用的C2等攻击基础设施等进行关联拓线,确认些测试文件与已知的‘幼象’样本在代码内容上也存在高度同源。并且通过资源检索,至少一名样本的上传者来自印度德里。

图 1-2幼象攻击组织载荷与C2等攻击基础设施关联图(部分)

相对于“幼象”早期比较初级的攻击活动,如今该组织已成长为南亚地区最为活跃和成熟的攻击组织,已经成为了南亚乃至整个亚太重要的网络安全威胁,从攻击活跃的频度来看,目前已有替代同源的白象、苦象组织的趋势,未来很有可能成为南亚的主要攻击组织,需要对其进行重点跟踪和关注。从目前看到的攻击装备图谱上看,其攻击载荷工具体系性不强,技术栈相对庞杂混乱,高度依赖社会工程学技巧,尚未看到具备0DAY漏洞的挖掘和利用能力,甚至很少看到对已知漏洞的使用。但这并不表明,幼象带来的攻击就是低成功率的。这种攻击能力一定真实反应了被攻击方真实的低水平防护和较弱的人员安全意识。

李柏松指出“高级持续性威胁(APT)攻击是由带有政治经济背景的组织发动,面向高价值目标定向发动的网路攻击活动,其中持续性体现了攻击方的战略意图和作业意志,是分析判断APT攻击的关键要素。而从攻击的高级性来看,攻击方并不需要绝对“高级”的攻击技术,只要能构建出相对于防御水平包括意识短板的“位势差”或与攻击方脆弱性敞口碰撞点,就能形成有效的攻击。“”

李柏松说:“这种攻击能频繁奏效,实际上真实体现了南亚国家、包括更多发展中国家真实的面临的网络安全风险挑战。该组织攻击目标也从初期仅为南亚地区开始指向中国境内。这与2013年后南亚“白象”组织攻击目标重点逐渐从南亚地区迁移至中国有类似之处。我们必须保持高度警惕”

编辑:孙欣祺

来源:环球网

声明:转载此文是出于传递更多信息之目的。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本网联系,我们将及时更正、删除,谢谢。